- Architecture VPS + Tailscale

- 📄 Article 1 — Problème d’accès distant avec une Freebox

- 📄 Article 2 — Principe de la solution VPS + Tailscale

- 📄 Article 3 — Installation de Tailscale sur un Raspberry Pi 5

- 📄 Article 4 — Installation de Tailscale sur le VPS

- 📄 Article 5 — Exposer un service du Raspberry Pi via le VPS (Nginx)

- 📄 Article 6 — Cas réel : SSH coupé mais réseau fonctionnel

- 📄 Article 7 — Pourquoi cette architecture est pérenne

Architecture VPS + Tailscale #

📄 Article 1 — Problème d’accès distant avec une Freebox #

Objectif #

Comprendre pourquoi l’accès distant à un Raspberry Pi devient instable ou impossible avec une Freebox moderne, malgré une configuration correcte.

Symptômes typiques #

- Accès OK en local, KO en 4G/5G

- Redirections de ports inefficaces

- Accès HTTPS aléatoire

- Fonctionne depuis un PC mais pas depuis un smartphone

- Coupures SSH sans erreur explicite

Causes techniques principales #

- IPv6 activé par défaut

- IPv4 partagée (CGNAT)

- NAT asymétrique

- Filtrage implicite de ports

- Comportement variable selon l’opérateur mobile

Conclusion #

La Freebox n’est pas défaillante, mais elle n’est plus adaptée aux architectures d’accès entrant fiables.

➡️ Il faut changer de paradigme.

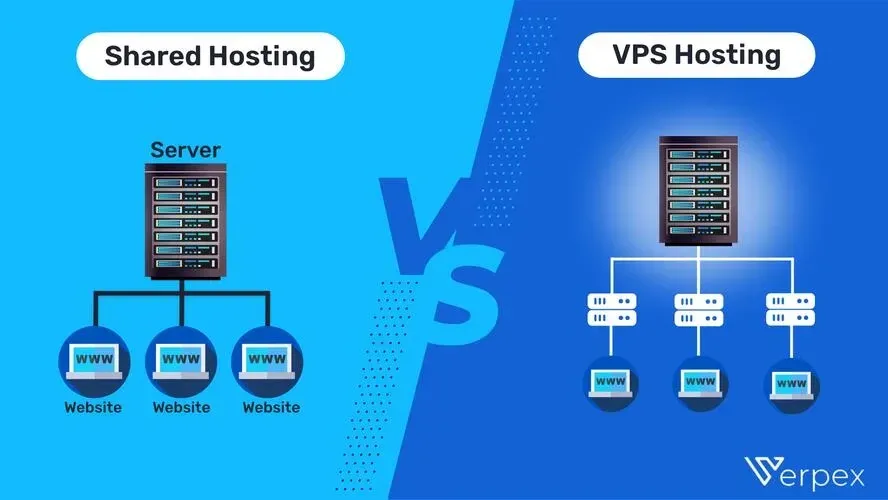

📄 Article 2 — Principe de la solution VPS + Tailscale #

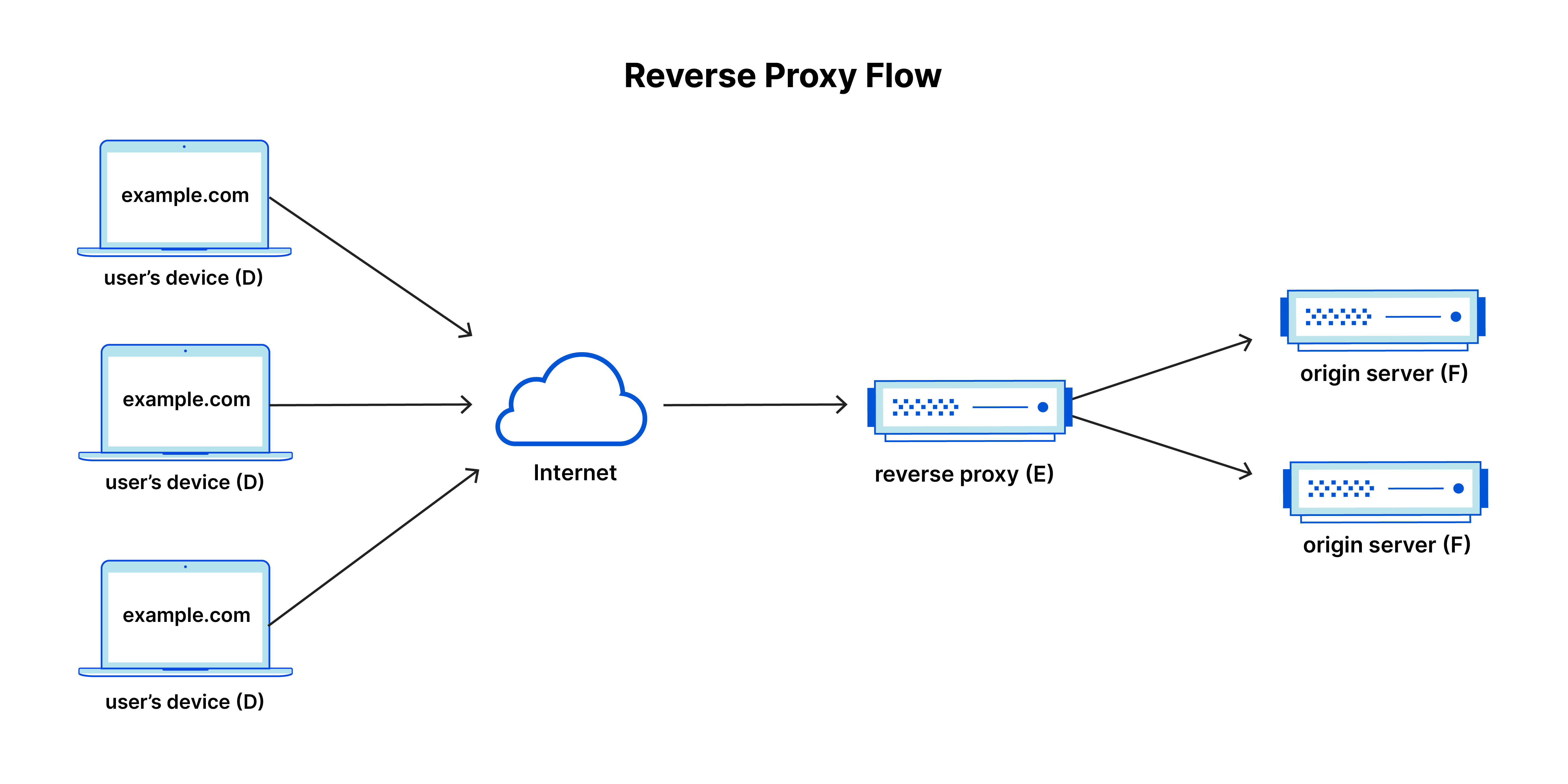

Changement d’approche réseau #

Au lieu d’ouvrir des ports vers le réseau domestique :

👉 Toutes les machines initient une connexion sortante vers un réseau privé chiffré.

Composants #

- VPS : point d’entrée public (IP fixe)

- Tailscale : réseau privé chiffré (WireGuard)

- Raspberry Pi 5 : services internes (Node-RED, Grafana…)

Principe de fonctionnement #

- Chaque machine rejoint un réseau privé Tailscale

- Les communications passent par des IP privées

100.x.y.z - Aucun port ouvert sur la Freebox

Bénéfices #

- Fonctionne sur tous les réseaux (Wi-Fi, 4G, 5G)

- Sécurité renforcée

- Architecture stable et reproductible

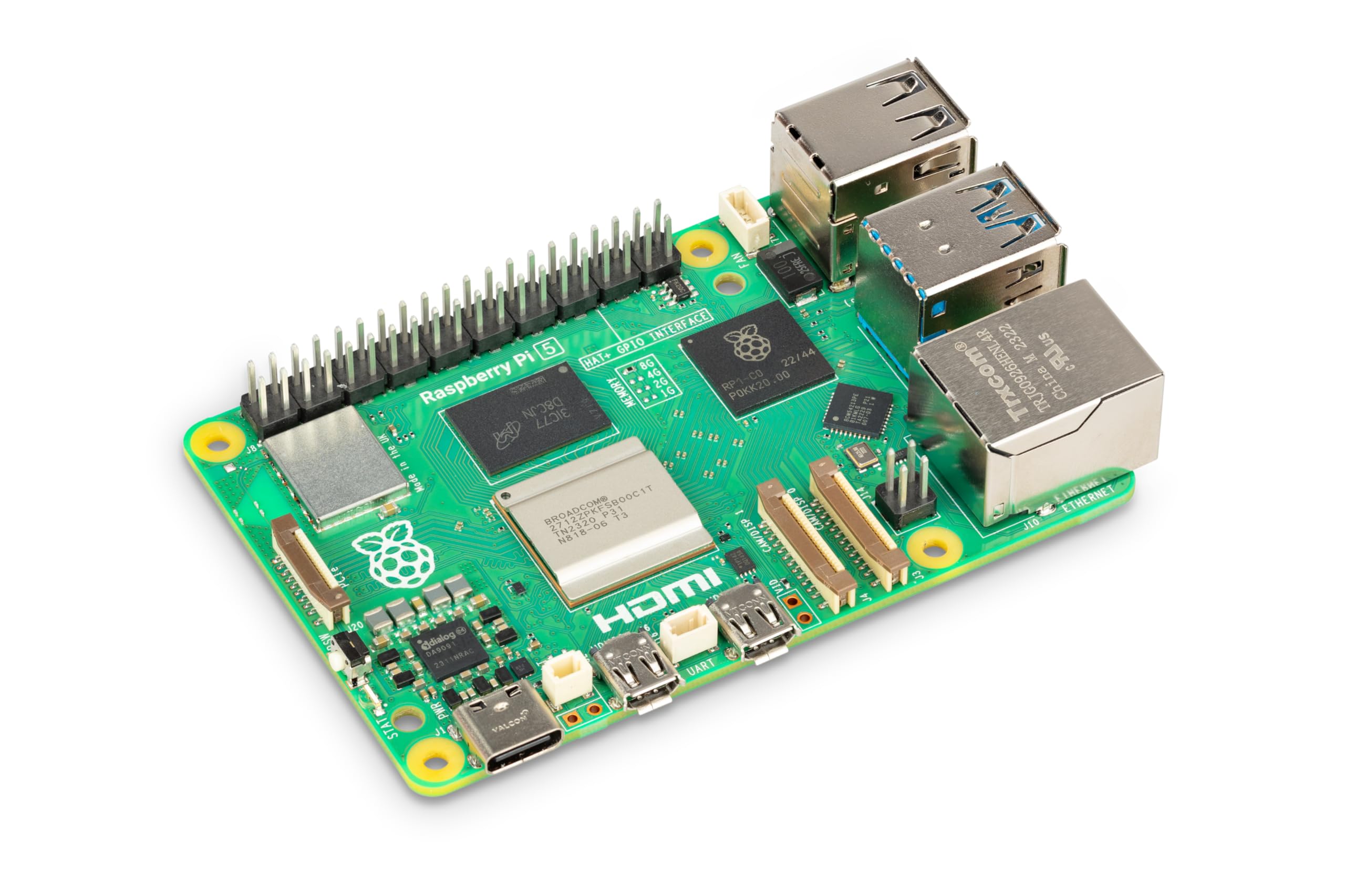

📄 Article 3 — Installation de Tailscale sur un Raspberry Pi 5 #

Prérequis #

- Raspberry Pi 5

- Raspberry Pi OS / Debian

- Accès Internet sortant

- Compte Tailscale

Installation #

curl -fsSL https://tailscale.com/install.sh | sh

Activation #

sudo tailscale up

➡️ Un lien d’authentification s’affiche

➡️ Associer le Pi au compte Tailscale

Vérification #

tailscale status

Exemple de résultat :

100.77.100.127 pi5 linux

Point clé #

Le Raspberry Pi n’écoute aucun port depuis Internet.

Il est joignable uniquement via le réseau privé Tailscale.

📄 Article 4 — Installation de Tailscale sur le VPS #

Objectif #

Faire du VPS le point d’entrée public vers les services du Raspberry Pi.

Installation #

curl -fsSL https://tailscale.com/install.sh | sh sudo tailscale up

Vérification #

tailscale status

Exemple :

100.76.100.100 vps linux

➡️ Le VPS et le Pi sont maintenant sur le même réseau privé, indépendamment de la Freebox.

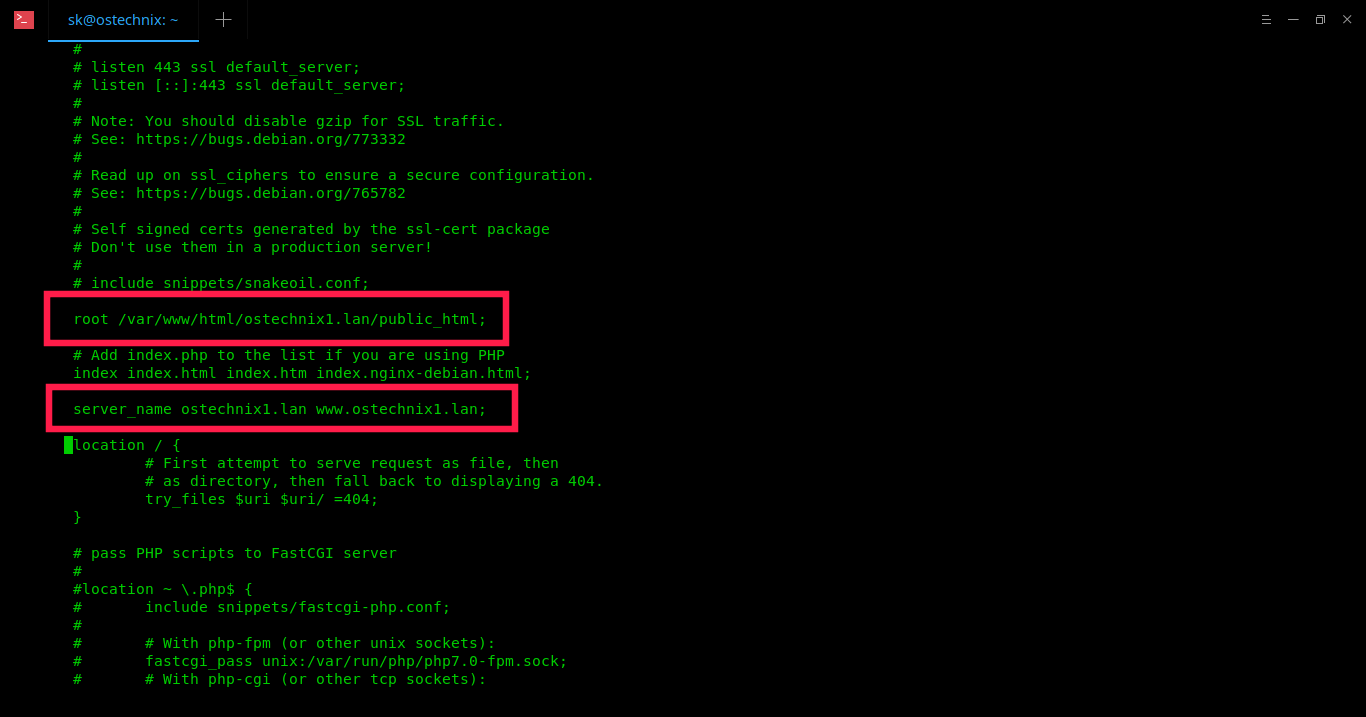

📄 Article 5 — Exposer un service du Raspberry Pi via le VPS (Nginx) #

Exemple : exposer Node-RED #

Contexte #

- Node-RED sur le Pi :

http://100.77.100.127:1880 - VPS : IP publique + Nginx

- Objectif : accès HTTPS depuis Internet

Configuration Nginx (VPS) #

server {

server_name nodered.mondomaine.fr;

location / {

proxy_pass http://100.77.100.127:1880;

proxy_http_version 1.1;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

}

Activation HTTPS #

sudo certbot --nginx -d nodered.mondomaine.fr

Résultat #

- Accès sécurisé HTTPS

- Depuis n’importe quel réseau

- Sans dépendre de la Freebox

📄 Article 6 — Cas réel : SSH coupé mais réseau fonctionnel #

Symptôme #

ssh ubuntu@vps Connection closed by 100.76.100.100 port 22

Interprétation #

- Le réseau fonctionne (port 22 joignable)

- La coupure est côté serveur

- Causes possibles :

- fail2ban

- configuration sshd

- règle de filtrage

- restriction utilisateur

Diagnostic recommandé #

sudo journalctl -u ssh -n 100 sudo tail -n 100 /var/log/auth.log sudo fail2ban-client status sshd

📄 Article 7 — Pourquoi cette architecture est pérenne #

Avantages clés #

- Aucun port ouvert à domicile

- Indépendant du FAI

- Sécurité WireGuard

- IP privée stable

- Maintenance simple

- Diagnostic clair

Cas d’usage #

- Node-RED

- Grafana

- InfluxDB

- SSH

- Web interne

- Supervision IoT

✅ Conclusion générale #

Cette architecture :

- contourne les limites des box modernes,

- respecte les bonnes pratiques réseau,

- s’adapte parfaitement aux projets Raspberry Pi,

- fonctionne de manière fiable et prévisible.